Содержание

Перед настройкой файрвола

В этой и следующей части статьи используется следующая топология сети:

- WAN – 172.30.10.26/24, Default Gateway 172.30.10.1

- DMZ – 10.10.10.1./24

- LAN – 192.168.88.1/24

Немного повторяя статью по настройке RB 2011, я позволю себе напомнить, что для начала необходимо отключить неиспользуемые на маршрутизаторе сервисы. Фактически для настройки и работы с маршрутизатором нам достаточно сервисов:

- Winbox – порт 8291 TCP;

- Ssh – порт 22 TCP;

- www – порт 80 TCP;

Этап 1. Отключение ненужных сервисов

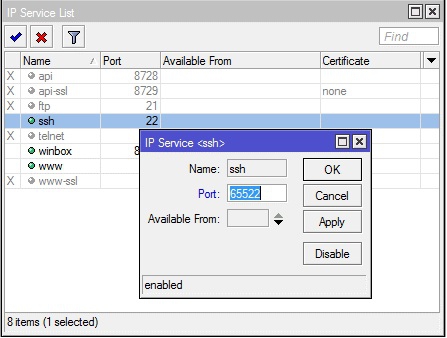

Открываем меню IP / Services и воспользовавшись кнопкой Disable отключаем ненужные нам сервисы.

Если вы используете для работы с Mikrotik протокол ssh, хорошей идеей будет изменить его стандартный порт на какой-нибудь другой, например 65522. Для этого дважды щелкаем по строке с ssh и в открывшемся окне меняем порт:

Нажав ОК, подтверждаем выбор.

Также можно поменять порты winbox и www. Однако мы не наблюдали, чтобы порт 8291 (winbox) подвергался атаке по подбору пароля.

А вот в случае атаки порта ssh к маршрутизатору, находящемуся на внешнем IP адресе, производится до нескольких сотен попыток несанкционированного подключения в сутки.

Web-интерфейс, конечно, тоже лучше отключить, но если вы по каким-то причинам не можете использовать для настройки winbox, то будет хорошим решением разрешить доступ к web-интерфейсу маршрутизатора только из локальной сети.

Для этого дважды щелкаем по строке с www и заполняем поле available from :

Нажав кнопку ОК, подтверждаем выбор.

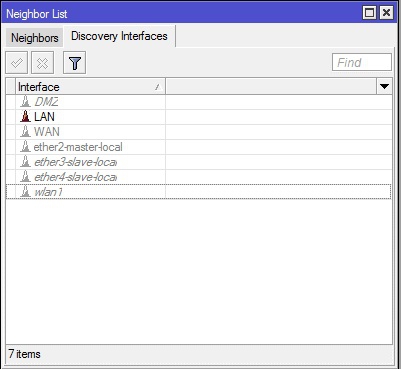

Этап 2. Отключение поиска соседей и mac-сервера на внешних интерфейсах

Заходим в меню ip/neighbors, переходим на закладку Discovery Interfaces и отключаем все кроме интерфейса LAN, нажатием на кнопку Disable.

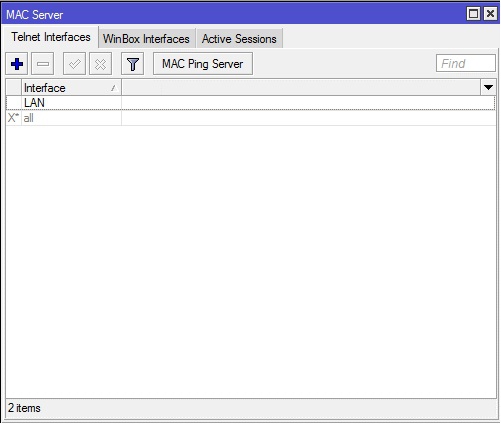

Далее идем в меню Tools/MAC Server и на закладках Telnet Interfaces и WinBox Interfaces добавляем интерфейс LAN, удаляем если есть любые другие интерфейсы и отключаем интерфейс «*all»

Это не даст возможности подключиться к маршрутизатору снаружи, при помощи MAC — Telnet

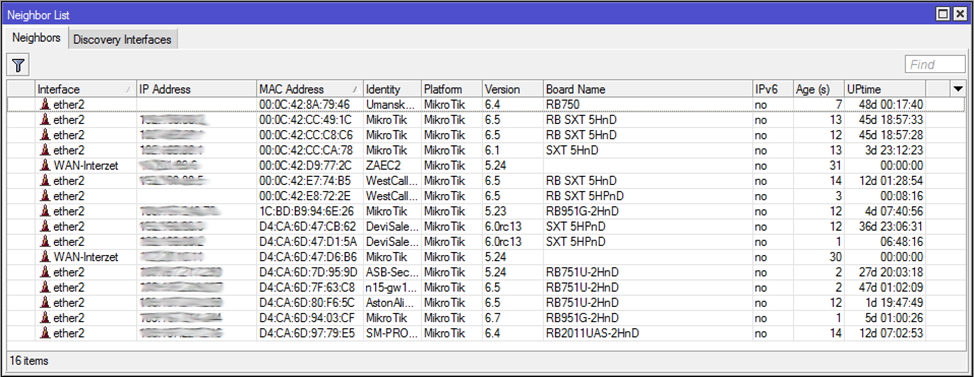

Если кто-то считает что это излишние меры безопасности, вот что видит на WAN -портах один из установленных в работу маршрутизаторов.

При этом на два из них удалось зайти mac-telnet и получить доступ к управлению.

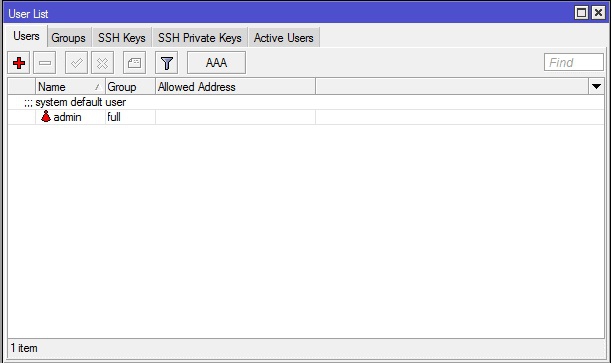

Этап 3. Пользователь и пароль

Теперь надо заменить пользователя по умолчанию и установить ему пароль.

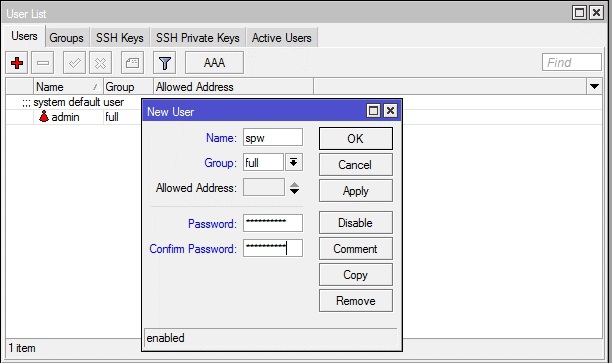

Переходим в меню System/Users.

Создаем нового пользователя с правами администратора.

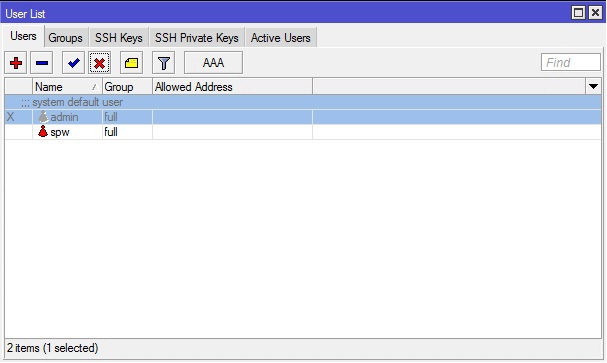

После чего закрываем программу Winbox, запускаем его заново и заходим под новым пользователем, открываем меню System/Users и отключаем учетную запись администратора.

На этом подготовительные операции можно считать законченными. Переходим к настройке firewall.

Настройка файрвола

В предыдущей части статьи мы с вами узнали, что:

- Трафик, идущий на маршрутизатор, попадает в цепочку файрвола input;

- Трафик, создаваемый маршрутизатором, попадает в цепочку файрвола output;

- Трафик, идущий через маршрутизатор, попадает в цепочку forward;

- Существуют четыре состояния соединения: new, established, related, invalid.

То есть, исходя из состояний соединения и цепочек, общие правила защиты маршрутизатора можно сформулировать как:

- Мы работаем только с цепочкой input;

- Мы пропускаем соединения с состоянием established и related, как уже установленные;

- Мы пропускаем протокол ICMP;

- Мы считаем как WAN, так и DMZ недоверенными сетями;

- Мы разрешаем прохождение некоторого трафика на маршрутизатор. Остальной трафик блокируем.

Теперь давайте определим разрешенный трафик с недоверенных интерфейсов. Итак, мы разрешаем:

- TCP порт 8291 – winbox, удаленное управление снаружи;

- 65522 ssh на измененном порту;

- Предположим, что у нас в дальнейшем будет настраиваться VPN-сервер по протоколу PPTP и мы разрешим порт 1723 по протоколу TCP.

Также с этого момента мы начинаем работать с командной строкой маршрутизатора. Все команды вставляются в терминал маршрутизатора. Если необходимо – вы можете посмотреть в графическом интерфейсе, что конкретно было сделано. Очень скоро вы научитесь читать команды и соотносить их с графическим интерфейсом.

Определяем так называемые bogon-сети (сети приватных или не распределенных IP-адресов).

- /ip firewall address-list

- add address=0.0.0.0/8 disabled=no list=BOGON

- add address=10.0.0.0/8 disabled=no list=BOGON

- add address=100.64.0.0/10 disabled=no list=BOGON

- add address=127.0.0.0/8 disabled=no list=BOGON

- add address=169.254.0.0/16 disabled=no list=BOGON

- add address=172.16.0.0/12 disabled=no list=BOGON

- add address=192.0.0.0/24 disabled=no list=BOGON

- add address=192.0.2.0/24 disabled=no list=BOGON

- add address=192.168.0.0/16 disabled=no list=BOGON

- add address=198.18.0.0/15 disabled=no list=BOGON

- add address=198.51.100.0/24 disabled=no list=BOGON

- add address=203.0.113.0/24 disabled=no list=BOGON

- add address=224.0.0.0/4 disabled=no list=BOGON

- add address=240.0.0.0/4 disabled=no list=BOGON

Должно получится вот так:

И запрещаем с этих подсетей соединения на WAN-порт маршрутизатора

- /ip firewall filter

- add action=drop chain=input in-interface=WAN src-address-list=BOGON

Разрешаем все уже установленные подключения (connection state=established)

- /ip firewall filter

- add chain=input connection-state=established

Разрешаем все зависимые подключения (connection state=related):

- /ip firewall filter

- add chain=input connection-state=related

Разрешаем ICMP:

- /ip firewall filter

- add chain=input protocol=icmp

Разрешаем новые соединения по портам 65522 и 8291 с любого интерфейса

- /ip firewall filter

- add chain=input connection-state=new dst-port=8291,65522 protocol=tcp

Разрешаем новые соединения по порту 1723 (PPTP) любого интерфейса:

- /ip firewall filter

- add chain=input dst-port=1723 protocol=tcp

И блокируем все новые соединения со всех интерфейсов, кроме LAN:

- /ip firewall filter

- add action=drop chain=input connection-state=new in-interface=!LAN

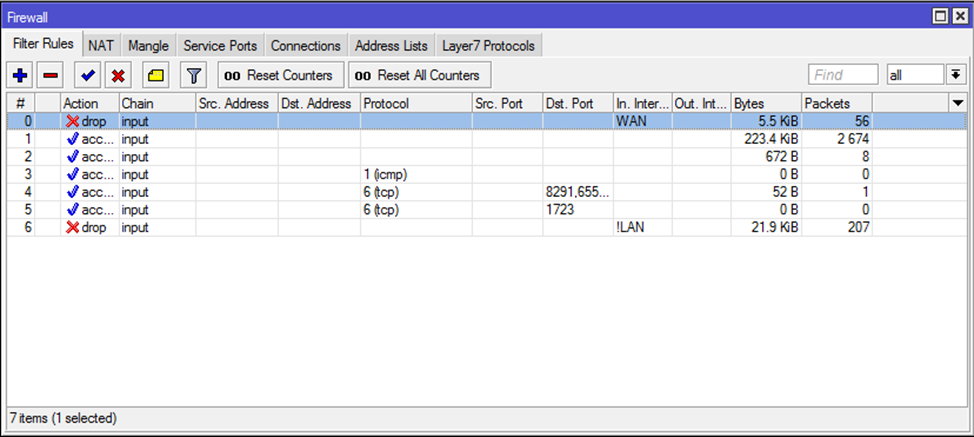

Должно получиться следующее:

На этом базовая настройка безопасности маршрутизатора завершена.

В следующей части мы рассмотрим защиту локальной сети, демилитаризованной зоны и создание собственных цепочек фильтрации трафика.