Будем считать что SoftEther VPN сервер у нас уже настроен, мы успешно можем подключатся к нему клиентом с Windows, Android телефоном или при помощи Iphone.

Купить виртуалку под VPN можно тут

Теперь стоит задача пускать определенных клиентов внутренней сети Mikrotik через VPN, дабы злые дядьки не знали откуда добрый ВЫ. Необходимо создать шифрованный VPN канал между Mikrotik и нашим сервером SoftEther VPN

После регистрации на сайте виртуального казино на деньги Пинап online игрок получает доступ к лицензированному софту и щедрым бонусным предложениям. Для вывода выигрышей можно использовать как украинские банковские карточки, так и электронные платежные системы. Вы сможете участвовать в интересных акциях (квиз по средам, к примеру) и розыгрышах (турниры от именитых провайдеров) с солидными наградами, которые регулярно проводит оператор. Чтобы быть в курсе всех актуальных бонусов и событий в онлайн казино Пинап https://miskiniskes.lt/ru/visos-vilos-nuoma с быстрым выводом, подпишитесь на рассылку или на страницу клуба в соцсетях.

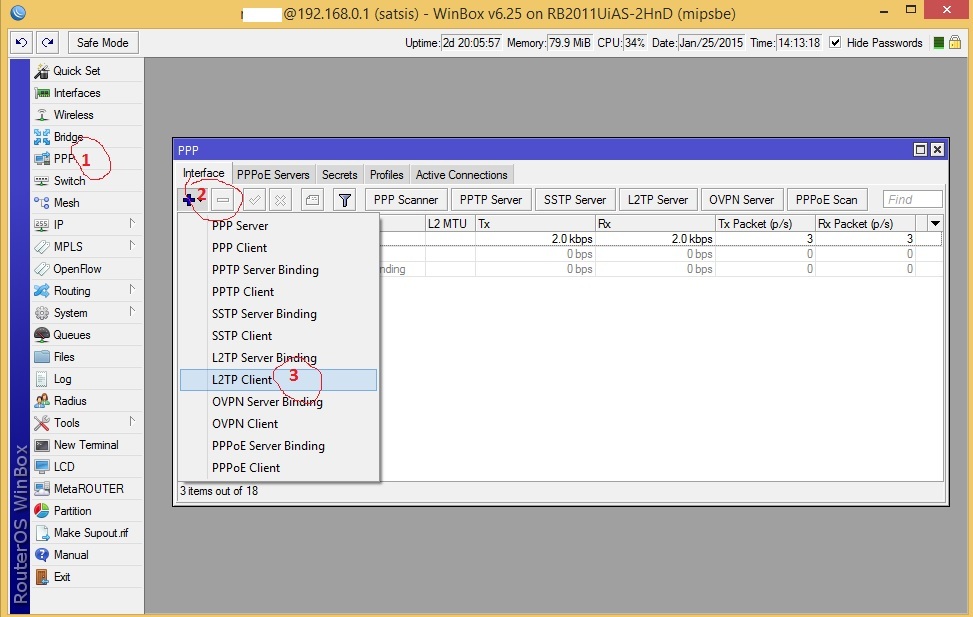

Для начала создаём наше соединение:

PPP — Interface — Добавляем L2TP Client

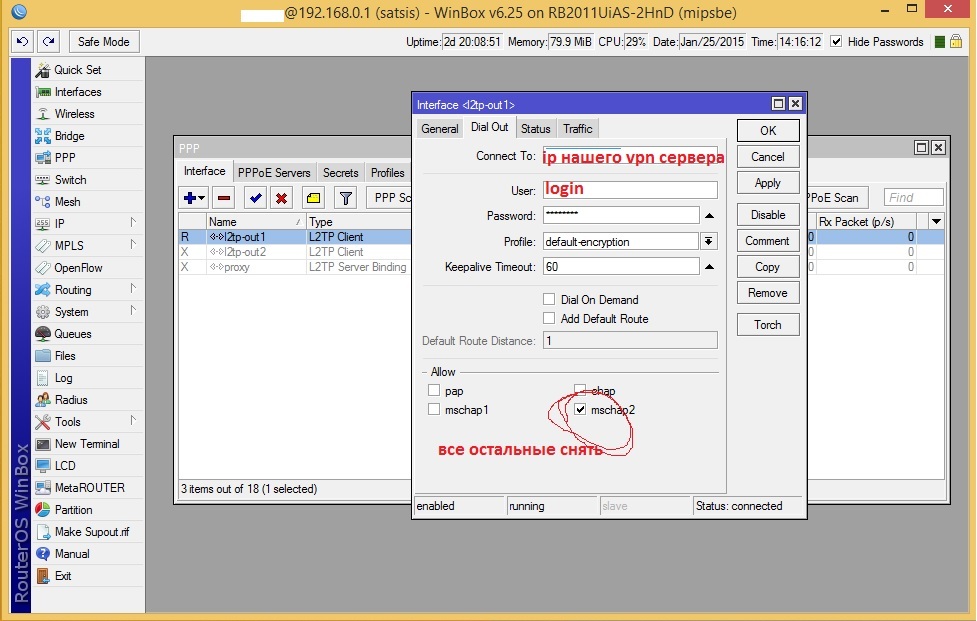

На вкладке General можно поменять название Name: нашего VPN соединения, все остальные параметры оставляем по умолчанию

Вкладка Dial Out: Тут указываем ip или url нашего VPN сервера к которому нужно подключится, логин и пароль пользователя — которого мы создали через админку SoftEther

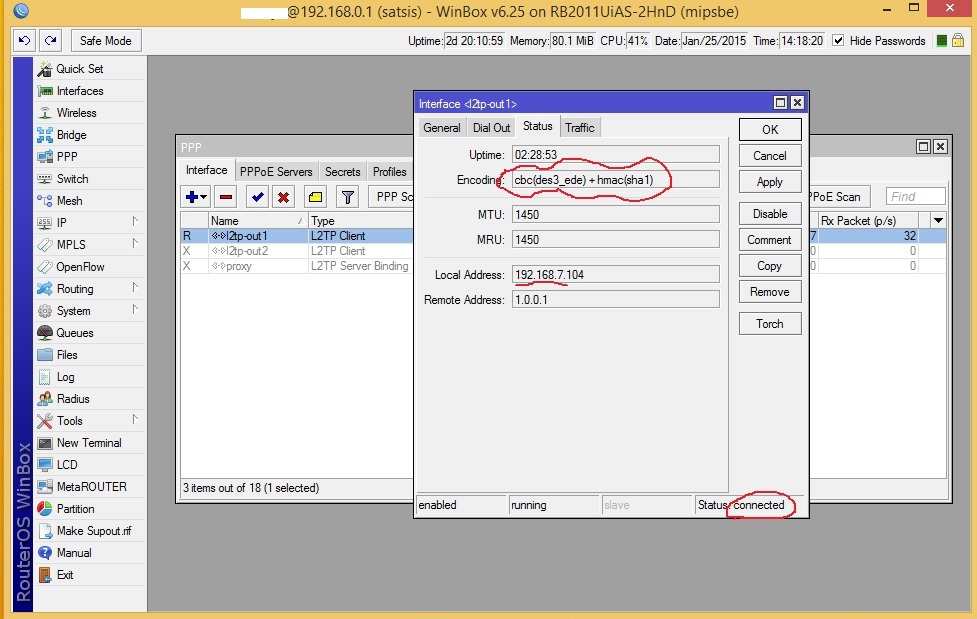

Снимаем все галочки кроме mschap2 и нажимаем кнопку Apply. Если на данном этапе у вас не настроено шифрование через ipsec — вы должны увидеть подключение.

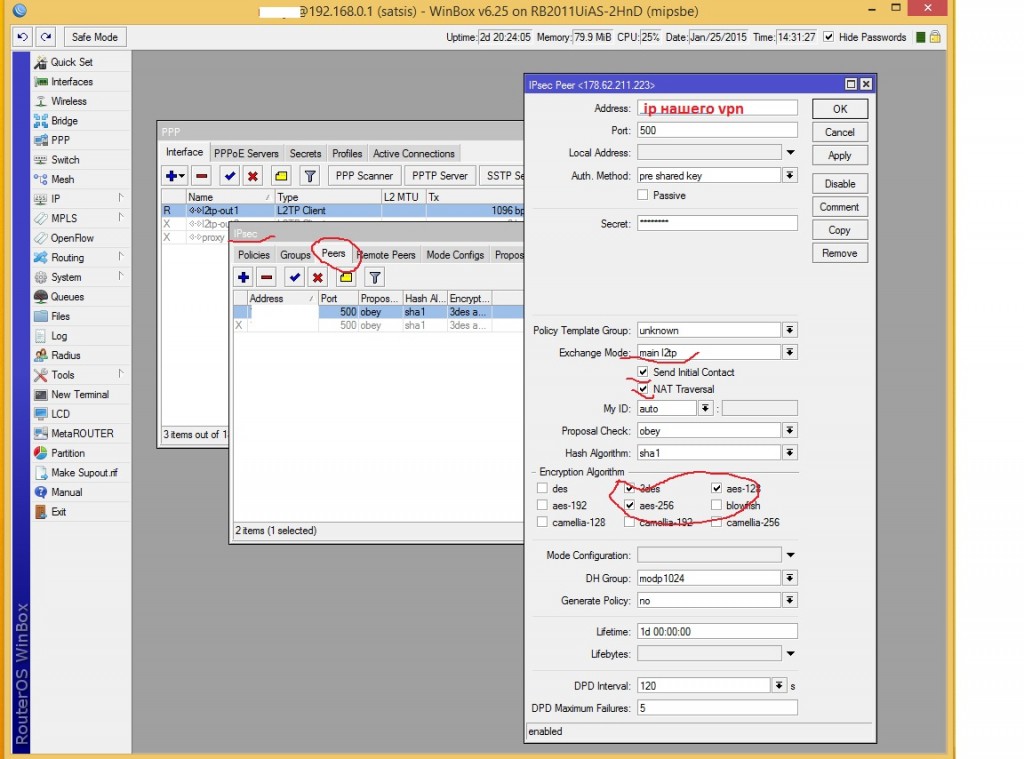

Дальше переходим к настройке IPsec: IP — IPsec

Для начала идём во вкладку Peers

Добавляем:

Addres: IP нашего VPN сервера

Port: 500

Auth. Method: pre shared key

Secret: — вписываем ключ который вы добавляли в IPsec настройках SoftEther

Exchange Mode: main l2tp

Ставим галочки Send Initial Contact и NAT Traversal

Proposal Check: obey

Hash Algorithm: sha1

Ставим галочки 3des + aes-128 + aes-256

Подтверждаем Apply

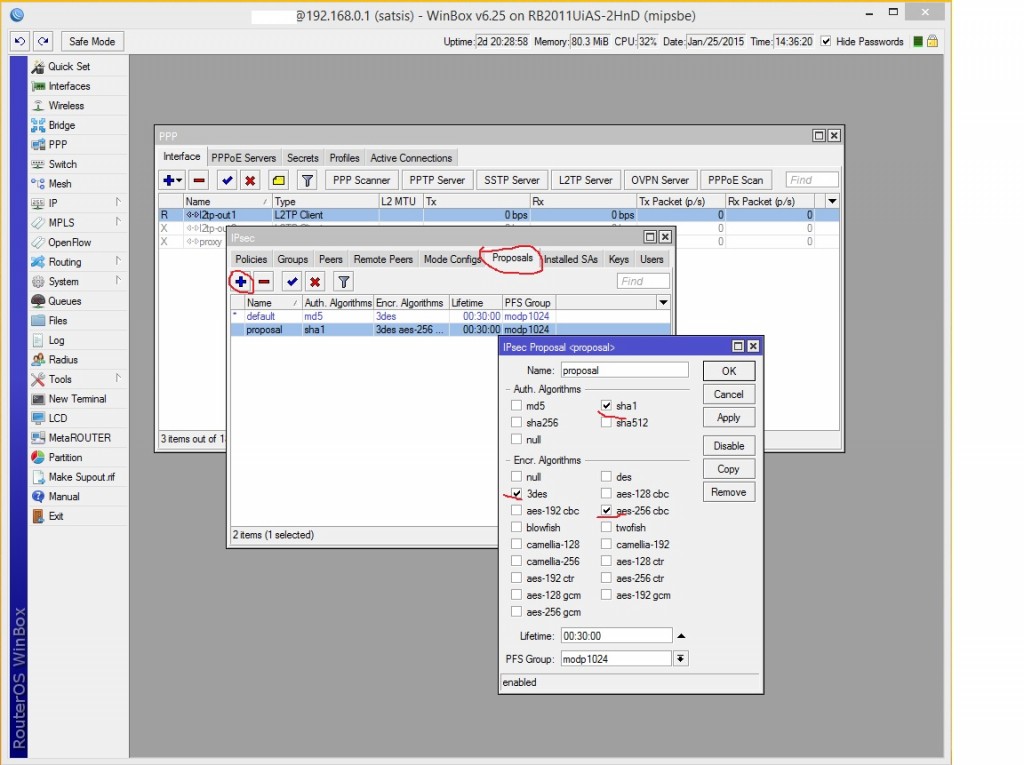

Идём во вкладку Proposals:

Создаём Name: proposal

Ставим галочки sha1 + 3des + aes-256 cbc

Подтверждаем Apply

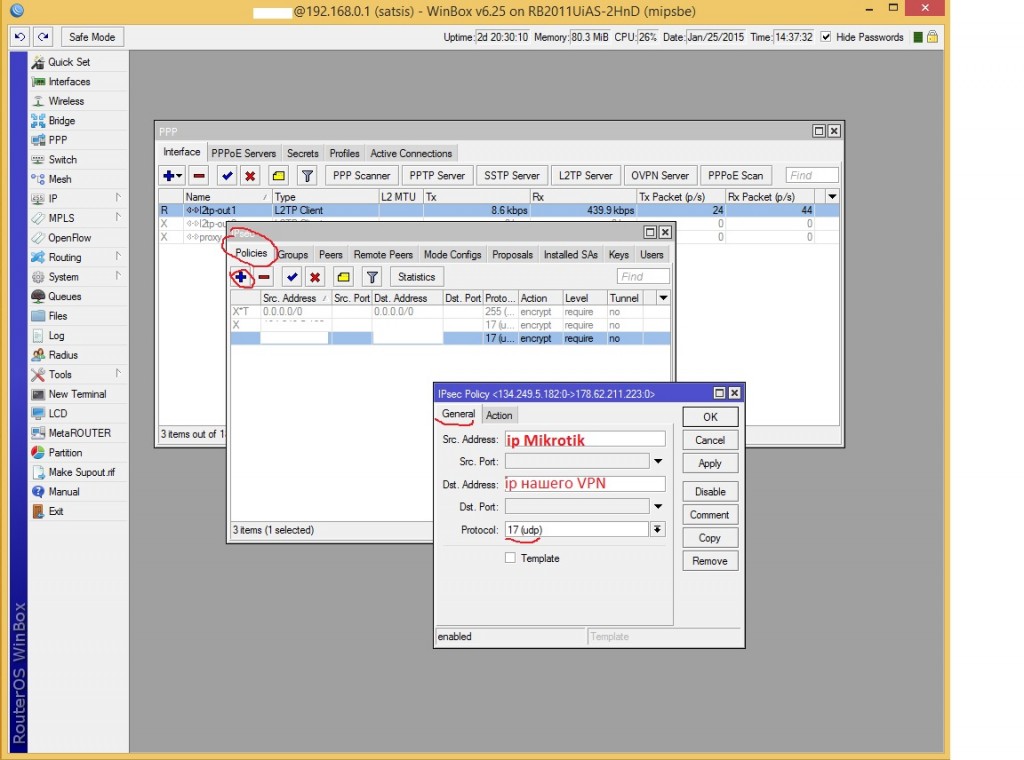

Идём во вкладку Policies:

Создаём

Вкладка General

Src. Address: ip Mikrotik

Dst. Address: ip VPN сервера

Protocol: udp

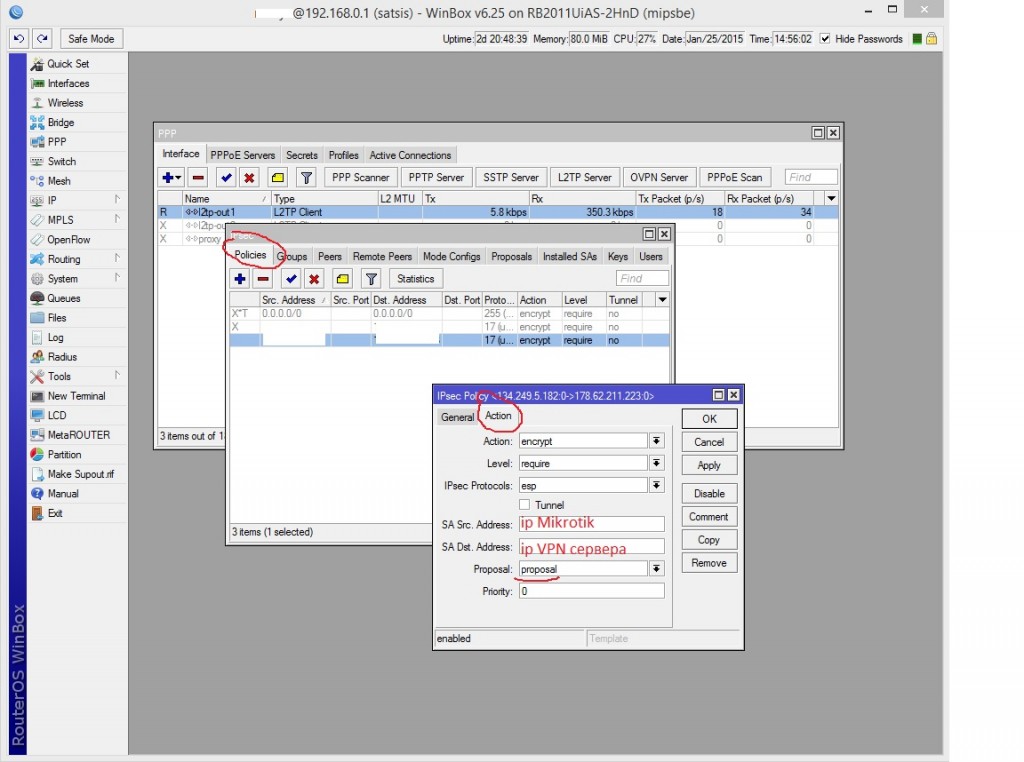

Вкладка Action

Action: encrypt

Level: require

IPsec Protocols: esp

SA Src. Address: ip Mikrotik

SA Dst. Address: ip VPN сервера

Proposal: proposal — выбираем тот что мы создавали во вкладке Poposals

Подтверждаем Apply

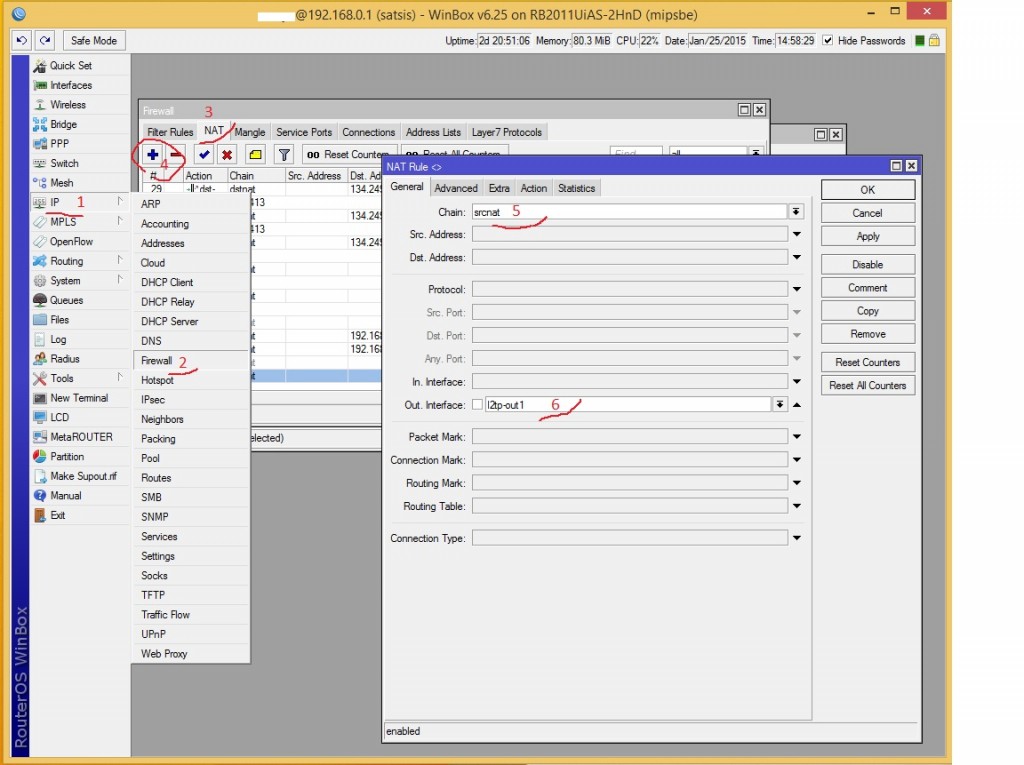

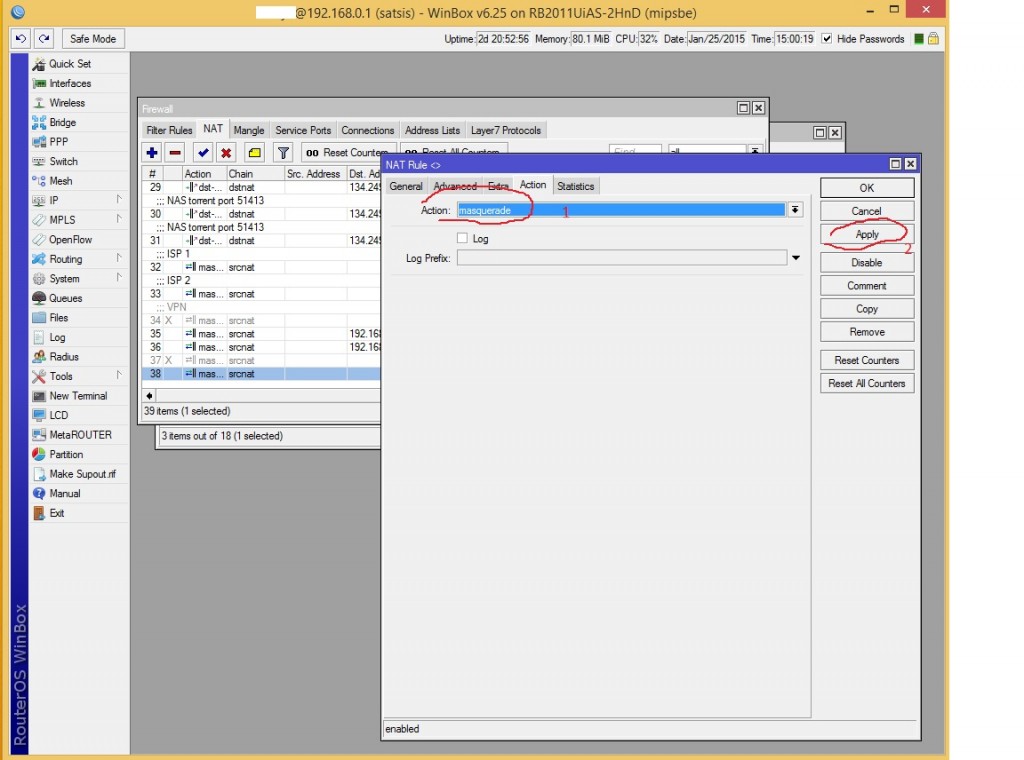

Идём в меню IP — Firewall — вкладка NAT

Добавляем

Вкладка General

Chain: scrnat

Out. Interface: выбираем из списка наше VPN подключение

Вкладка Action

Action: masquerade

Подтверждаем Apply

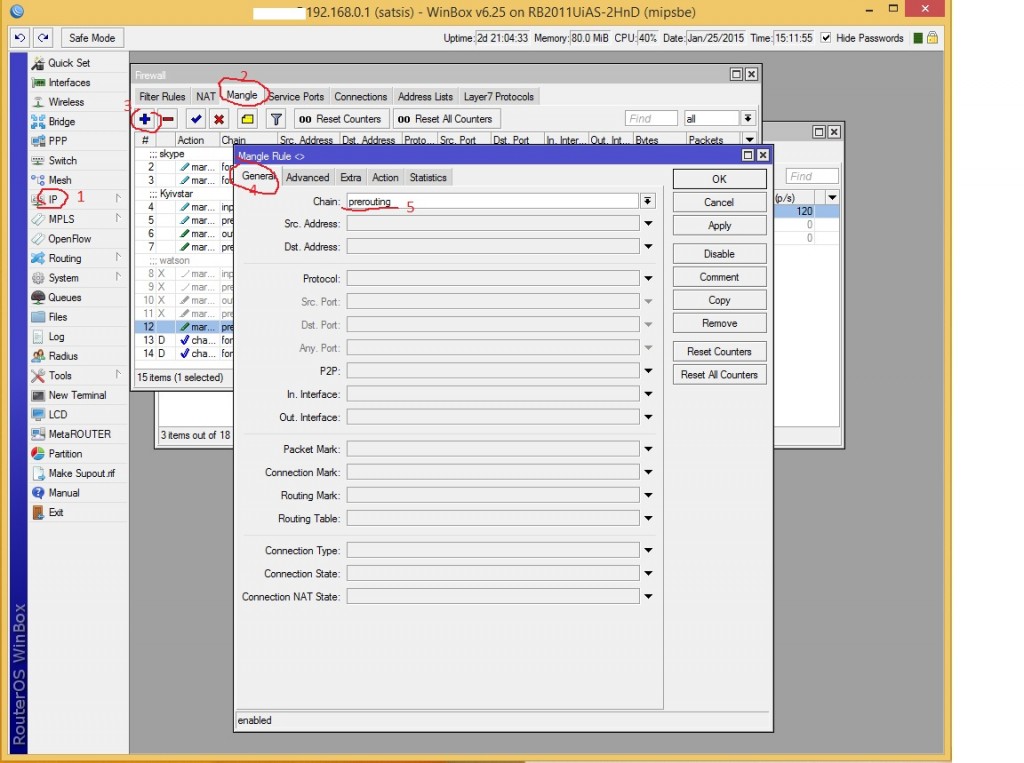

Теперь идём в меню IP — Firewall — вкладка Mangle

Вкладка General

Chain: prerouting

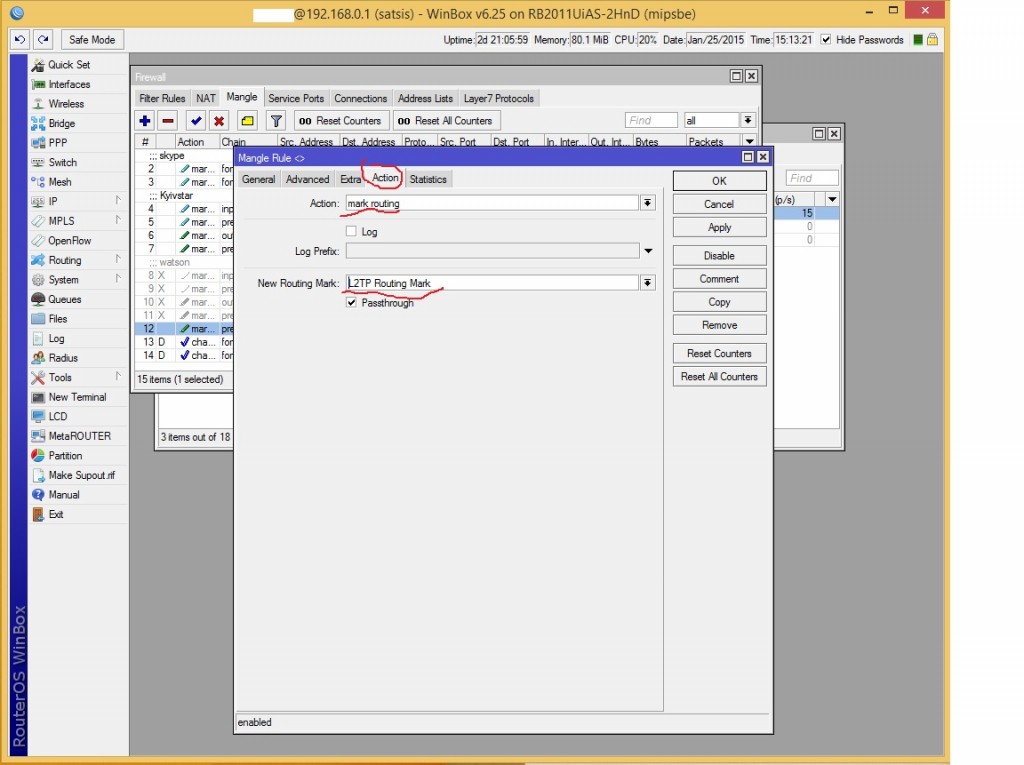

Вкладка Action

Action: mark routing

New Routing Mark — вписываем сюда любое название, например L2TP Routing Mark

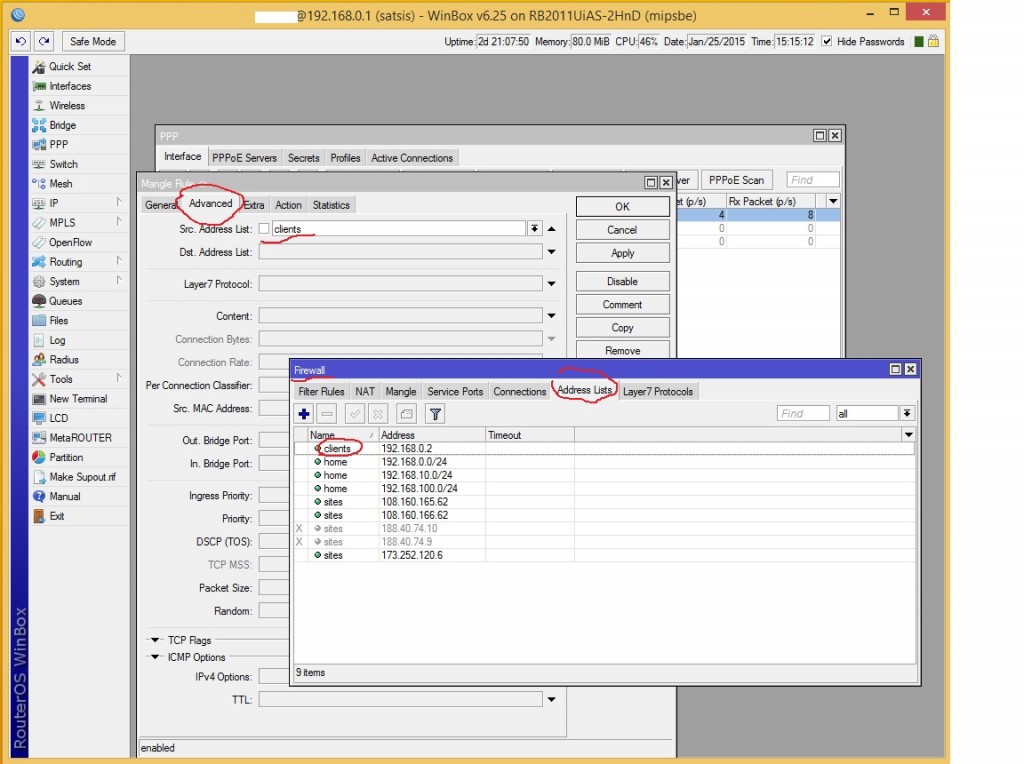

Если хотите чтобы только определенные ip внутренней сети Mikrotik ходили через VPN, тогда идём во вкладку Advanced и выбираем в поле Scr. Address List список клиентов, который необходимо создать в разделе IP — Firewall — вкладка Address Lists

Подтверждаем Apply

Ну и теперь необходимо прописать роут

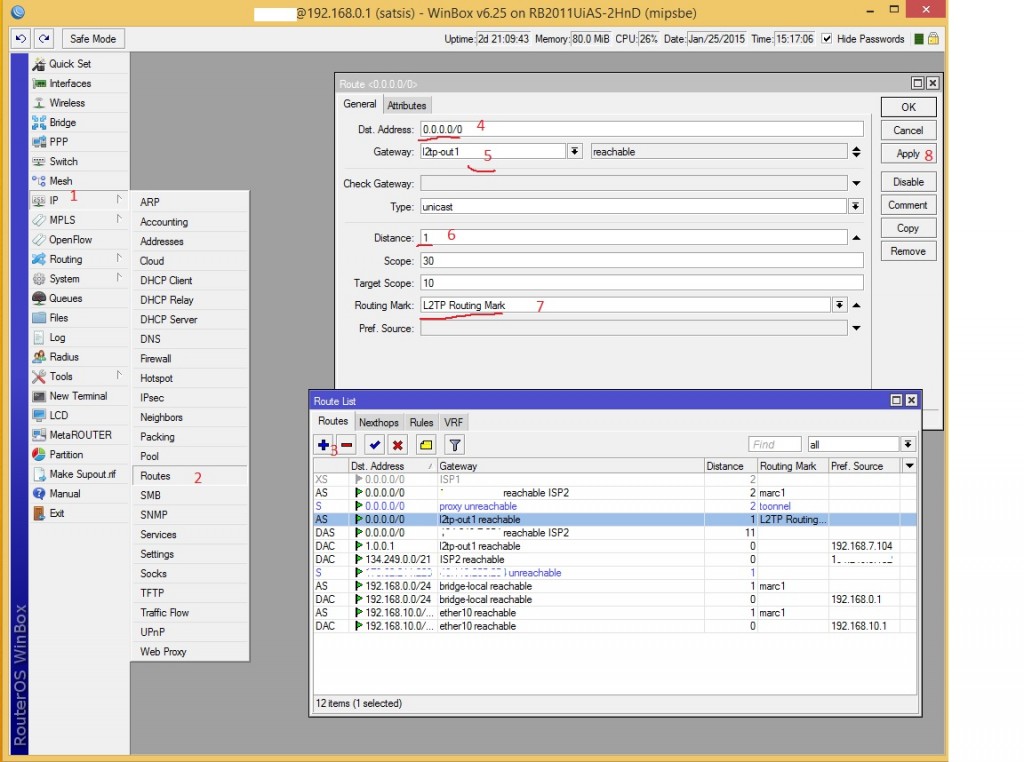

Идём в меню IP — Routes

Добавляем

Dst. Address: 0.0.0.0/0

Gateway: Наш VPN интерфейс

Distance: 1

Routing Mark: Выбираем созданный нами L2TP Routing Mark

Подтверждаем Apply

Теперь можно перегрузить наш VPN и попробовать выйти в интернет.